世界上最活躍的勒索病毒又一次升級變種(zhǒng)出現

2023-01-18 442【安全圈】世界上最活躍的勒索病毒又一次升級變種(zhǒng)出現

關鍵詞:勒索病毒

Lockbit Ransomware 團夥,也稱爲 Bitwise Spider,是流行的 Lockbit Ransomware-as-a-service 背後(hòu)的網絡犯罪策劃者。他們是最活躍的勒索病毒團夥之一,通常每天有多個受害者,有時(shí)甚至更高。2022 年 3 月 16 日,他們開(kāi)始在其暗網網站上不斷宣布新的受害者,比任何勒索病毒組織都(dōu)要快得多。

近日,91數據恢複團隊接到一家公司的求助,這(zhè)家公司的服務器都(dōu)因中毒感染.lockbit3.0勒索病毒而導緻公司業務停擺或停滞,.lockbit3.0勒索病毒今年突然升級變種(zhǒng)傳播,這(zhè)個勒索病毒究竟是什麼(me)來頭與變化?

如需恢複數據,可關注“91數據恢複”進(jìn)行免費檢測與咨詢獲取數據恢複的相關幫助。下面(miàn)我們來了解看看這(zhè)個._locked後(hòu)綴勒索病毒。

一、什麼(me)是Lockbit 3.0勒索病毒?

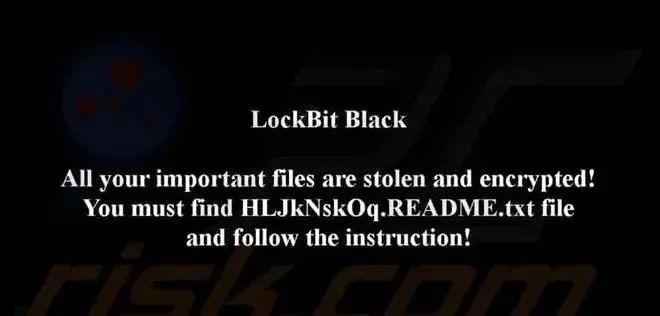

LockBit 3.0(也稱爲 LockBit Black)是LockBit 勒索軟件的新變種(zhǒng)。它加密文件,修改文件名,更改桌面(miàn)牆紙,并在桌面(miàn)上放置一個文本文件(名爲“ [random_string].README.txt ”)。LockBit 3.0 將(jiāng)文件名及其擴展名替換爲随機動态和靜态字符串。

LockBit 3.0 如何重命名文件的示例:它將(jiāng)“ 1.jpg ”替換爲“ CDtU3Eq.HLJkNskOq ”,將(jiāng)“ 2.png ”替換爲“ PLikeDC.HLJkNskOq ”,將(jiāng)“ 3.exe ”替換爲“ qwYkH3L.HLJkNskOq ”,等等。

他們于 2019 年 9 月作爲 ABCD 勒索病毒開(kāi)始 運營,然後(hòu)更名爲 Lockbit。他們已更名,并于 2021 年 6 月推出了更好(hǎo)的勒索軟件 Lockbit 2.0。我們已經(jīng)看到,Lockbit 2.0 勒索軟件引入了卷影複制和日志文件删除等新功能(néng),使受害者更難恢複。此外,Lockbit 在最流行的勒索軟件團夥中擁有最快的加密速度,在一分鍾内加密了大約 25,000 個文件。

該病毒團夥起(qǐ)源于俄L斯。根據對(duì) Lockbit 2.0的詳細分析,勒索軟件會(huì)檢查默認系統語言并避免加密,如果受害系統的語言是俄語或鄰近國(guó)家之一的語言,則會(huì)停止攻擊。

LockBit 3.0 贖金票據概述

贖金說(shuō)明指出數據被(bèi)盜并加密。如果受害者不支付贖金,數據將(jiāng)發(fā)布在暗網。它指示使用提供的網站和個人 ID 聯系攻擊者。此外,贖金記錄警告說(shuō),删除或修改加密文件將(jiāng)導緻解密問題。

LockBit 3.0 還(hái)引入了漏洞賞金計劃

随著(zhe) LockBit 3.0 的發(fā)布,該行動引入了勒索軟件團夥提供的第一個漏洞賞金計劃,要求安全研究人員提交漏洞報告以換取 1,000 至 100 萬美元的獎勵。

“我們邀請地球上所有的安全研究人員、道(dào)德和不道(dào)德的黑客參與我們的漏洞賞金計劃。報酬金額從 1000 美元到 100 萬美元不等,”LockBit 3.0 漏洞賞金頁面(miàn)寫道(dào)。

二、Lockbit3.0勒索病毒攻擊的分析:

新版本的 LockBit(Lockbit 3.0 或 LockBitBlack)使用了一種(zhǒng)代碼保護機制,即二進(jìn)制文件中存在加密代碼部分,從而阻礙惡意軟件檢測,尤其是在通過(guò)自動分析執行時(shí)。

要激活惡意軟件的正确執行, 必須在啓動惡意文件時(shí)提供 解密密鑰作爲參數 ( -pass ),如果沒(méi)有此密鑰,其行爲隻會(huì)在執行開(kāi)始時(shí)導緻軟件崩潰。用于分析樣(yàng)本的解密密鑰報告如下:

db66023ab2abcb9957fb01ed50cdfa6a

當程序啓動時(shí),要調用的第一個子例程 ( sub_41B000 ) 負責執行二進(jìn)制部分的解密,方法是從執行參數中檢索解密密鑰并將(jiāng)其傳遞給 RC4 密鑰調度算法 (KSA) 算法.

稍後(hòu),通過(guò)讀取 進(jìn)程環境塊 (PEB) 訪問要解密的部分

惡意軟件實施的反分析機制涉及執行其惡意行爲所需的 Win32 API 的動态加載。

負責加載所需 API 并將(jiāng)其映射到内存的子程序隻能(néng)在惡意軟件的解密/解包版本上進(jìn)行分析。解析 API 的方式在于調用子程序 ( sub_407C5C ),該子程序接收與密鑰 0x4506DFCA異或 的混淆字符串作爲輸入 ,以便解密 要解析的Win32 API名稱。

分析還(hái)顯示了 Lockbit 3.0 勒索病毒和 BlackMatter 樣(yàng)本之間相似的其他代碼部分,這(zhè)表明實施這(zhè)兩(liǎng)種(zhǒng)勒索軟件的威脅組之間可能(néng)存在相關性。

爲了阻礙分析,LockBit 3.0 勒索病毒還(hái)使用 了字符串混淆,這(zhè)是通過(guò)一個簡單的解密算法 ( XOR ) 來解密字符串。關于 文件加密,勒索軟件采用多線程方式。文件使用AES加密,對(duì)于大文件,并非所有内容都(dōu)被(bèi)加密,而隻是其中的一部分。

三、中了Lockbit3.0後(hòu)綴勒索病毒文件怎麼(me)恢複?

此後(hòu)綴病毒文件由于加密算法的原因,每台感染的電腦服務器文件都(dōu)不一樣(yàng),需要獨立檢測與分析加密文件的病毒特征與加密情況,才能(néng)确定最适合的恢複方案。

考慮到數據恢複需要的時(shí)間、成(chéng)本、風險等因素,建議如果數據不太重要,建議直接全盤掃描殺毒後(hòu)全盤格式化重裝系統,後(hòu)續做好(hǎo)系統安全防護工作即可。如果受感染的數據确實有恢複的價值與必要性,可關注“91數據恢複”進(jìn)行免費咨詢獲取數據恢複的相關幫助。

四、系統安全防護措施建議:

預防遠比救援重要,所以爲了避免出現此類事(shì)件,強烈建議大家日常做好(hǎo)以下防護措施:

①及時(shí)給辦公終端和服務器打補丁,修複漏洞,包括操作系統以及第三方應用的補丁,防止攻擊者通過(guò)漏洞入侵系統。

②盡量關閉不必要的端口,如139、445、3389等端口。如果不使用,可直接關閉高危端口,降低被(bèi)漏洞攻擊的風險。

③不對(duì)外提供服務的設備不要暴露于公網之上,對(duì)外提供服務的系統,應保持較低權限。

④企業用戶應采用高強度且無規律的密碼來登錄辦公系統或服務器,要求包括數字、大小寫字母、符号,且長(cháng)度至少爲8位的密碼,并定期更換口令。

⑤數據備份保護,對(duì)關鍵數據和業務系統做備份,如離線備份,異地備份,雲備份等, 避免因爲數據丢失、被(bèi)加密等造成(chéng)業務停擺,甚至被(bèi)迫向(xiàng)攻擊者妥協。

⑥敏感數據隔離,對(duì)敏感業務及其相關數據做好(hǎo)網絡隔離。避免雙重勒索病毒在入侵後(hòu)輕易竊取到敏感數據,對(duì)公司業務和機密信息造成(chéng)重大威脅。

⑦盡量關閉不必要的文件共享。

⑧提高安全運維人員職業素養,定期進(jìn)行木馬病毒查殺。

END